問題集はコチラ

目次

セキュリティの重要性

- TCP/IPでは、昔はセキュリティを重視していなかったが、インターネットが普及した現在では悪意を持った利用者等が多数存在するようになったため、セキュリティが重視されるようになった。

- セキュリティとは害からの保護である。一般には保安のことであり、犯罪や事故などを防止するための警備や予防措置全般を指す。(さらに、害が発生してしまってからの回復処置を検討・計画しておくこともセキュリティの一部と言える。)

- セキュリティの中でもIT技術者が主に行うのは、情報セキュリティやサイバーセキュリティである。

- 情報セキュリティやサイバーセキュリティは大枠では同じ様な意味である。情報セキュリティは置き忘れ等の自己管理の部分や物理的な部分を含むが、サイバーセキュリティはネットワーク経由での犯行に対するセキュリティという意味合いが強い。

サイバー攻撃の例

被害の例

- 機密情報を盗まれる。

- ホームページやファイルの内容が改ざんされる。

- 攻撃の踏み台にされる。

- サーバーやシステムが攻撃されてサービス提供が不能になる。

被害者と加害者

- 個人、組織、企業いずれに対して行われる。

- 金銭目的も愉快犯的なものもある。

- 首謀者が直接行うのではなく、他者に依頼して犯行が行われることもある。

手口の具体例

- (ランサムウェア)システムやファイルを人質にして金銭を要求する。

- (標的型攻撃)特定の組織内の機密情報を狙う攻撃。

- (マルウェア)不正かつ有害に動作させる意図で作成された悪意のあるソフトウェアや悪質なコードの総称。 コンピュータウイルスやワームなどが含まれる。

ネットワークセキュリティ

セキュリティ用語

| 用語 | 説明 |

|---|---|

| リスク | 危険。将来のいずれかの時において何か悪い事象(情報の漏洩、損害賠償、システム復旧の費用 等)が起こる可能性。 |

| 脅威 | リスクを発生させる要因となるもの |

| 脆弱性 | システムやネットワークのセキュリティ上の欠陥。 |

| インシデント | 事件・事故。悪い事象が起こってしまったこと。 |

セキュリティの(3大)目的

| 目的 | 説明 |

|---|---|

| 機密性 | 許可された人以外は読み書きできないようにすること。 |

| 完全性 | 情報の改ざんや処理方法に間違いがないこと。 |

| 可用性 | 信頼性がある、つまりいつでも使いたいときに使えること。 |

機密性

| 項目 | 要素 | 説明 |

|---|---|---|

| 脅威 | 不正アクセス | アクセス権限を持たないものが情報にアクセスすること |

| データ搾取 | 情報を不正に取得すること | |

| 盗聴 | 情報を不正に読み取ること | |

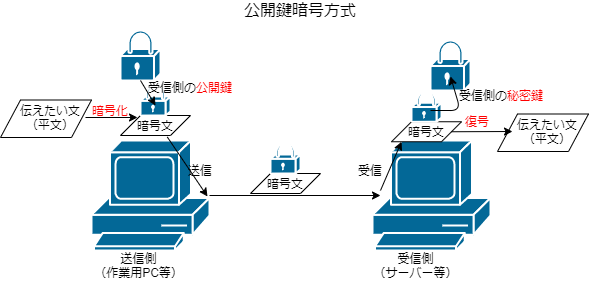

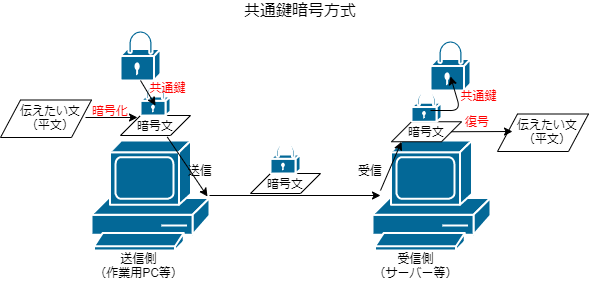

| 対策 | 暗号化 | 暗号化し意味不明な内容として送ること |

| (ユーザ)認証 | ユーザが本人であることを証明する方法 | |

| ファイアウォール | 外部ネットワークと内部ネットワークのアクセス制御を行う | |

| IDS/IPS | 侵入検知、侵入防止 |

完全性

| 項目 | 要素 | 説明 |

|---|---|---|

| 脅威 | 不正アクセス | アクセス権限を持たないものが情報にアクセスすること。 |

| 改ざん | 情報の内容を不正に変更すること。 | |

| なりすまし | ユーザ名などを偽って他人になりすますこと。 | |

| 対策 | 暗号化 | 暗号化し意味不明な内容として送ること。 |

| ユーザ認証 | ユーザが本人であることを証明する方法。 | |

| ファイアウォール | 外部ネットワークと内部ネットワークのアクセス制御を行う。 | |

| IDS/IPS | IDS:侵入検知 IPS:侵入防止 | |

| データ認証 | 目印をつけてデータを送信、受信者は目印を見て判断をする。 |

可用性

| 項目 | 要素 | 説明 |

|---|---|---|

| 脅威 | Dos攻撃 | 大量のパケットを送るなどして、サーバなどの機能を低下させる攻撃 |

| 対策 | ファイアウォール | 外部ネットワークと内部ネットワークのアクセス制御を行う |

| IDS/IPS | IDS:侵入検知 IPS:侵入防止 | |

| 帯域幅の拡張 | 流れる情報量より大きい(太い)回線を用意する。ギリギリでは心細い。 | |

| 冗長化 (冗長構成) | 二重構成にする。つまり予備を常に用意しておくこと |

主なセキュリティ機器

| 機器 | 説明 |

|---|---|

| ファイアウォール | 外部ネットワークと内部ネットワークのアクセス制御を行う。 |

| IDS/IPS | ファイアウオールを補助する役割を果たす。侵入防止システム(IPS) 侵入検知通報システム(IDS)がある |

ファイアウォールの役割や機能

| 機能/役割 | 説明 |

|---|---|

| パケットフィルタリング | IPアドレス や ポート番号 を判別し通信を通すか決める |

| アプリケーションゲートウェイ | 代理で外部ネットワークに接続する。更にユーザやアプリケーションごとのアクセス制御も行う |

| ネットワークアドレス変換 | NAT,NAPTを行う |

| DMZ | インターネットに公開するサーバーを配置する。LAN内なのに外部からアクセスできる場所。 |

ファイアウォールのアクセス制御の例

| 場所/方向 | 制限内容 |

|---|---|

| 外部⇒DMZ | サーバに対してアクセス可 |

| DMZ⇒社内 | ほぼアクセスできない(一部許可されている) |

| 社内⇒DMZ | 管理者のみアクセスできるよう制限 |

| 外部⇒社内 | ほぼアクセスできない |

| 社内⇒外部 | ほぼ自由にアクセス可 |

ファイアウォールあって、ルータにない機能

| 機能 | 説明 |

|---|---|

| ユーザ認証 | ユーザ名で通信を通すか判別 |

| ログ収集 | 通過したログを記録する |

| コンテンツフィルタリング | 添付ファイルなどを認識して許可されたものだけ通す |

IDS/IPSの役割

| 名前 | 役割 |

|---|---|

| IDS(侵入検知システム) | 監視をし不正アクセスなどがあれば通報するのみ |

| IPS(侵入防御システム) | IDSの進化版 監視をし不正アクセスなどがあれば通報 & 防御を実行する |

IDSの特徴

不正アクセスがあった場合などの流れ

- IDSから管理者に電子メールなどで、アラート(警告)が通知される

- 管理者がすぐにファイアウオールの設定変更などを行う

- この繰り返しを24時間 365日続ける

IDSの種類

| 種類 | 説明 |

|---|---|

| ホスト監視型(HIDS) | サーバーやクライアントPC内にソフトウェアをインストールする |

| ネットワーク監視型(NIDS) | ネットワーク上に専用の機器を設置し監視させる |

IPSの特徴

不正アクセスがあった場合などの流れ

- IPSから管理者に電子メールなどで、アラート(警告)の通知 & 防御動作が行われる。

- 管理者は、防御動作で解決できない問題があった場合対処に当たる。

- この繰り返しを24時間 365日続ける

暗号化技術の基礎

暗号化技術の階層分類

| 階層 | 暗号化技術 |

|---|---|

| アプリケーション | SSH、SSL-Telnet、PET等の遠隔ログイン、PGP、S/MIMEなど暗号化メール |

| セッション、トランスポート | SSL/TLS、SOCKS V5の暗号化 |

| ネットワーク | IPsec |

| データリンク | イーサネット・WANの暗号化装置など、PPTP(PPP) |

共通鍵暗号方式と公開鍵暗号方式

認証技術

認証とは本人確認の様な事である。それによって、利用者が正当な利用者であるかを確認し、正当な利用者のみが使える様にする。

費用対効果で認証方法を検討する。組み合わせて使う場合も多い。

- 情報による認証

パスワード、暗証番号、鍵(公開鍵・秘密鍵 等)、ワンタイムパスワード 等を用いて認証する。

- ものによる認証

IDカード、電子証明書、電話番号、携帯電話の製造番号 等を用いて認証する。

- 生体による認証

指紋、目の瞳孔、静脈 等を用いて認証する。

セキュリティのためのプロトコル

IPsecとVPN

- VPN(Virtual Private Nework)とは、仮想的に拠点間を専用線で接続したのと同等に扱えるネットワークである。つまり、仮想的なプライベートネットワーク接続である。

- インターネット(広帯域で安価な光回線 等含む)などの公衆網を利用する場合でも、安全に企業の拠点間通信を実現できる。

- 安全確保のために拠点と拠点の間では通信は暗号化されている。それを実現するためにIPsec等の高度なセキュリティを実装させられる

VPNの大まかな分類

| 分類 | 使用技術 | 説明 |

|---|---|---|

| インターネットVPN | IPSec-VPN | セキュリティプロトコルにIPsecを使用 |

| SSL-VPN | セキュリティプロトコルにSSLを使用 | |

| IP-VPN | MPLS-VPN | 通信(回線)事業者のプライベートIP網内 |

インターネットVPNのタイプ

| タイプ | 説明 |

|---|---|

| サイト間VPN | VPNを実装したルーター同士を接続する構成。 アプリケーション層・トランスポート層に加えてIPヘッダーまで暗号化されるトンネルモードが用いられる。 |

| リモートアクセスVPN | VPNを実装したルーター(やサーバー)とVPNクライアントソフトをインストールしたPCとを接続する構成。 アプリケーション層・トランスポート層まで暗号化されるトランスペアレントモードが用いられる。 |

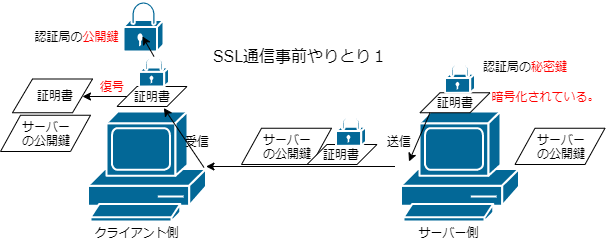

TLS/SSLとHTTPS

1.クライアントがサーバーにHTTPSでアクセスする。

2.サーバーが「サーバーの公開鍵」「証明書」を送信する。

3.クライアントが認証局の公開鍵を用いて、証明書を復号する。(もし、復号失敗したら偽物。)

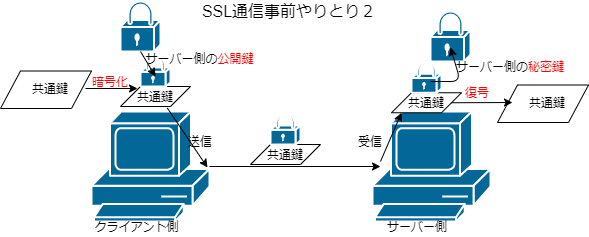

4.クライアントが共通鍵を作成し、サーバーの公開鍵を用いて暗号化し、送信する。

5.サーバーがサーバーの秘密鍵を用いて、復号する。

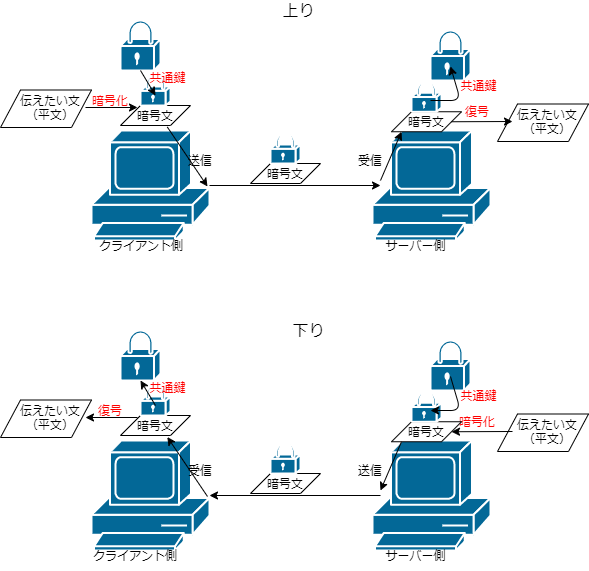

6.やり取りの本番は、クライアントもサーバーも共通鍵を用いて 暗号化・復号を行う。

IEEE802.1X

LANに接続する際に、ユーザ認証を行うプロトコル。有線・無線共に使えるが、無線が普及し始めた頃は、暗号化認証が弱かったため、無線LANと組み合わせて使う用途で普及した。

問題集はコチラ