主なセキュリティ機器の代表として、ファイアウォールやIDS/IPS(侵入検知システム/侵入防御システム)を取り上げます。OSIの各階層毎に存在する暗号化技術として共通鍵暗号方式、公開鍵暗号方式、IPsec、VPN、IPsec、VPN、TLS/SSL、HTTPS等を取り上げます。質問などありましたら、お気軽にどうぞ。

目次

主なセキュリティ機器

問題をクリックすると解答が出ます。

| 機器 | 説明 |

|---|---|

[ ] (答え) | 外部ネットワークと内部ネットワークのアクセス制御を行う。 |

| IDS/IPS | ファイアウオールを補助する役割を果たす。侵入[ ]システム(IPS) 侵入[ ]通報システム(IDS)がある (答え)防止 、 検知 |

ファイアウォールの役割や機能

| 機能/役割 | 説明 |

|---|---|

[ ] (答え) | IPアドレス や ポート番号 を判別し通信を通すか決める |

| アプリケーションゲートウェイ | 代理で外部ネットワークに接続する。更にユーザや[ ]ごとのアクセス制御も行う (答え)アプリケーション |

ネットワーク[ ]変換 (答え) | NAT,NAPTを行う |

| DMZ | インターネットに公開する[ ]を配置する。LAN内なのに外部からアクセスできる場所。 (答え) |

ファイアウォールのアクセス制御の例

| 場所/方向 | 制限内容 |

|---|---|

外部⇒[ ] (答え)DMZ | サーバに対してアクセス可 |

DMZ⇒[ ] (答え)社内 | ほぼアクセスできない(一部許可されている) |

| 社内⇒DMZ | 管理者のみアクセスできるよう制限 |

| 外部⇒社内 | ほぼアクセスできない |

| 社内⇒外部 | ほぼ自由にアクセス可 |

ファイアウォールあって、ルータにない機能

| 機能 | 説明 |

|---|---|

[ ] (答え) | ユーザ名で通信を通すか判別 |

| ログ収集 | 通過したログを記録する |

[ ]フィルタリング (答え) | 添付ファイルなどを認識して許可されたものだけ通す |

IDS/IPSの役割

| 名前 | 役割 |

|---|---|

IDS(侵入[ ]システム) (答え)検知 | 監視をし不正アクセスなどがあれば通報するのみ |

IPS(侵入[ ]システム) (答え)防御 | IDSの進化版 監視をし不正アクセスなどがあれば通報 & 防御を実行する |

IDSの特徴

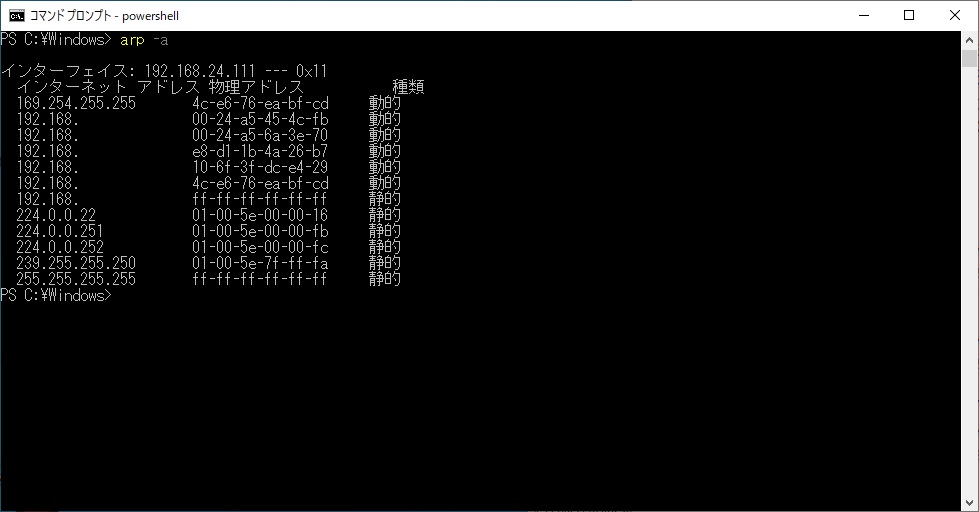

不正アクセスがあった場合などの流れ

IDSから[ ]に電子メールなどで、アラート(警告)が通知される

(答え)管理者

- 管理者がすぐにファイアウオールの設定変更などを行う

- この繰り返しを24時間 365日続ける

IDSの種類

| 種類 | 説明 |

|---|---|

[ ]監視型(HIDS) (答え)ホスト | サーバーやクライアントPC内にソフトウェアをインストールする |

[ ]監視型(NIDS) (答え)ネットワーク | ネットワーク上に専用の機器を設置し監視させる |

IPSの特徴

不正アクセスがあった場合などの流れ

IPSから[ ]に電子メールなどで、アラート(警告)の通知 & 防御動作が行われる。

(答え)管理者

管理者は、[ ]で解決できない問題があった場合対処に当たる。

(答え)防御動作

- この繰り返しを24時間 365日続ける

暗号化技術の基礎

問題をクリックすると解答が出ます。

暗号化技術の階層分類

| 階層 | 暗号化技術 |

|---|---|

[ ] (答え)アプリケーション | SSH、SSL-Telnet、PET等の遠隔ログイン、PGP、S/MIMEなど暗号化メール |

[ ][ ] (答え)セッション、 | SSL/TLS、SOCKS V5の暗号化 |

[ ] (答え)ネットワーク | IPsec |

[ ] (答え)データリンク | イーサネット・WANの暗号化装置など、PPTP(PPP) |

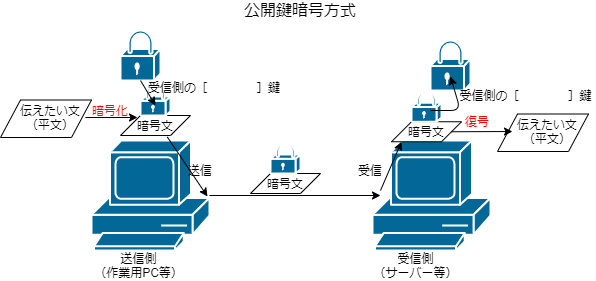

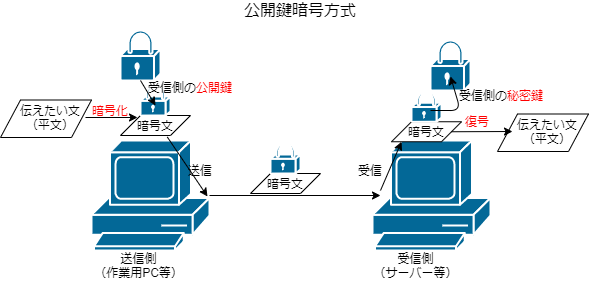

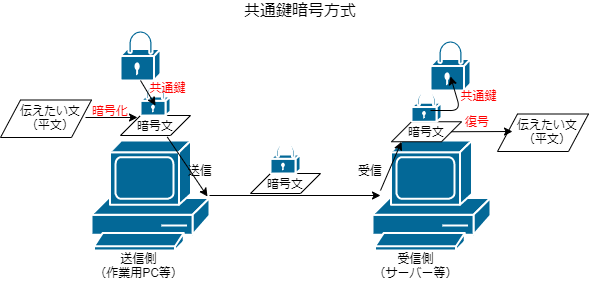

共通鍵暗号方式と公開鍵暗号方式

(答え)

(答え)

認証技術

認証とは本人確認の様な事である。それによって、利用者が正当な利用者であるかを[ ]し、正当な利用者[ ]が使える様にする。

費用対効果で認証方法を検討する。組み合わせて使う場合も多い。

(答え)確認 、 のみ

[ ]による認証

(答え)情報

パスワード、暗証番号、鍵(公開鍵・秘密鍵 等)、ワンタイムパスワード 等を用いて認証する。

[ ]による認証

(答え)もの

IDカード、電子証明書、電話番号、携帯電話の製造番号 等を用いて認証する。

[ ]による認証

(答え)生体

指紋、目の瞳孔、静脈 等を用いて認証する。

セキュリティのためのプロトコル

問題をクリックすると解答が出ます。

IPsecとVPN

VPN(Virtual Private Nework)とは、仮想的に拠点間を専用線で[ ]したのと同等に扱えるネットワークである。つまり、仮想的なプライベートネットワーク接続である。

(答え)接続

インターネット(広帯域で[ ]価な光回線 等含む)などの公衆網を利用する場合でも、[ ]に企業の拠点間通信を実現できる。

(答え)安 、 安全

安全確保のために拠点と拠点の間では通信は[ ]化されている。それを実現するためにIPsec等の高度なセキュリティを実装させられる

(答え)暗号

| 分類 | 使用技術 | 説明 |

|---|---|---|

[ ]VPN (答え) | IPSec-VPN | セキュリティプロトコルにIPsecを使用 |

| SSL-VPN | セキュリティプロトコルにSSLを使用 | |

[ ]-VPN (答え)IP | MPLS-VPN | [ ]事業者のプライベートIP網内 (答え)通信(回線) |

インターネットVPNのタイプ

| タイプ | 説明 |

|---|---|

| サイト間VPN | VPNを実装した[ ]同士を接続する構成。 (答え)ルーター 、 IP |

| リモートアクセスVPN | VPNを実装したルーター(やサーバー)とVPN[ ]ソフトをインストールしたPCとを接続する構成。 (答え)クライアント 、 トランスポート層 |

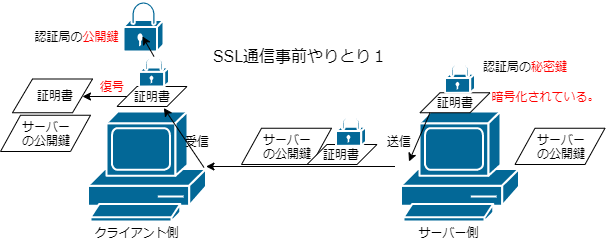

TLS/SSLとHTTPS

(答え)

1.クライアントがサーバーにHTTPSでアクセスする。

2.サーバーが「サーバーの公開鍵」「証明書」を送信する。

3.クライアントが認証局の[ (2)]鍵を用いて、証明書を復号する。(もし、復号失敗したら偽物。)

(答え)公開

(答え)

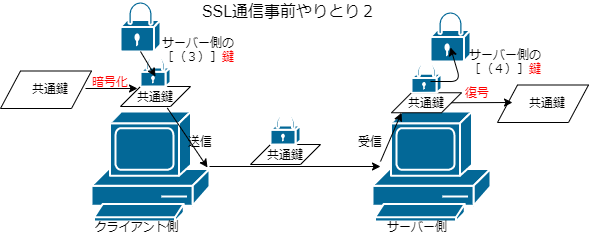

4.クライアントが共通鍵を作成し、サーバーの[ (3)]鍵を用いて暗号化し、送信する。

5.サーバーがサーバーの[ (4)]鍵を用いて、復号する。

(答え)公開 、 秘密

(答え)

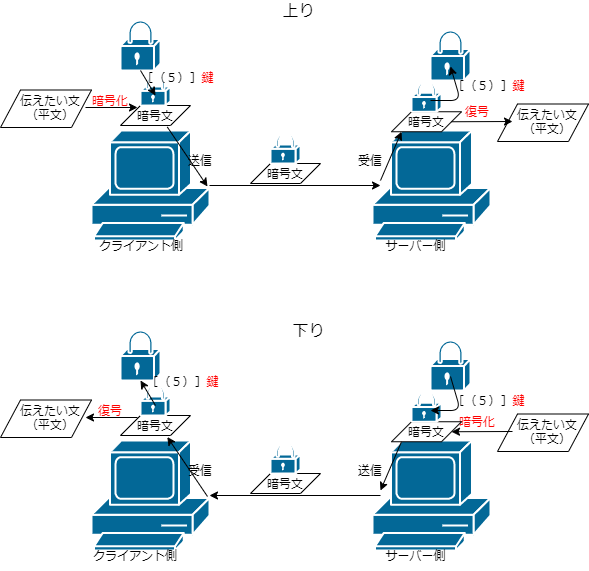

6.やり取りの本番は、クライアントもサーバーも[ (5)]鍵を用いて 暗号化・復号を行う。

(答え)共通

IEEE802.1X

LANに接続する際に、ユーザ[ ]を行うプロトコル。有線・無線共に使えるが、無線が普及し始めた頃は、暗号化認証が弱かったため、無線LANと組み合わせて使う用途で普及した。

(答え)認証

ネットワーク問題集カテゴリーのトップページは、ネットワーク問題集です。