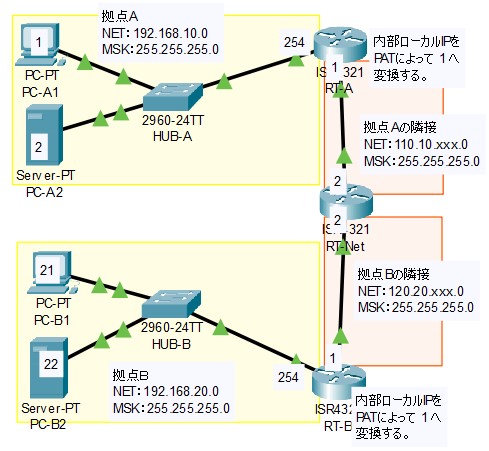

IPSec-VPNの設定をPATと共に行ってください。

以下 各題材を 実機もしくはPacket Tracer等を利用して、IPSec-VPNを設定してください。

アドレス関連及び固有情報は、本店(本社)側を赤色、支店側を青色で示す様にしました。

例題

右記をクリックして、【IOS】VPNのページをご覧ください。

設定例

enable

configure terminal

access-list 102 deny ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

access-list 102 permit ip 192.168.10.0 0.0.0.255 any

ip nat inside source list 102 interface GigabitEthernet0/0/1 overload

interface GigabitEthernet 0/0/0

ip nat inside

interface GigabitEthernet 0/0/1

ip nat outside

exit

access-list 101 permit ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

crypto isakmp policy 1

encryption 3des

hash md5

authentication pre-share

group 2

exit

crypto isakmp key cisco address 120.20.20.1

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

mode tunnel ※←Packet Tracer(下記.pkt)で行う場合には、不要

exit ※←Packet Tracer(下記.pkt)で行う場合には、不要

crypto map M-ipsec 1 ipsec-isakmp

set peer 120.20.20.1

set transform-set IPSEC

match address 101

exit

interface GigabitEthernet 0/0/1

crypto map M-ipsec

end

enable

configure terminal

access-list 102 deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

access-list 102 permit ip 192.168.20.0 0.0.0.255 any

ip nat inside source list 102 interface GigabitEthernet 0/0/1 overload

interface GigabitEthernet 0/0/0

ip nat inside

interface GigabitEthernet 0/0/1

ip nat outside

exit

access-list 101 permit ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

crypto isakmp policy 1

encryption 3des

hash md5

authentication pre-share

group 2

exit

crypto isakmp key cisco address 110.10.10.1

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

mode tunnel ※←Packet Tracer(下記.pkt)で行う場合には、不要

exit ※←Packet Tracer(下記.pkt)で行う場合には、不要

crypto map M-ipsec 1 ipsec-isakmp

set peer 110.10.10.1

set transform-set IPSEC

match address 101

exit

interface GigabitEthernet 0/0/1

crypto map M-ipsec

end

[設定前]Cisco Packt Tracer用のPKTファイル:pat1.pktをダウンロード

(インターフェースへのIPアドレス設定はされています。)

[設定後]Cisco Packt Tracer用のPKTファイル:vpn1_ans.pktをダウンロード

続きは、「(有料)【Cisco ルータ】VPN」となります。